Hackers norte-coreanos fingem recrutamento e desviam milhões em criptomoedas

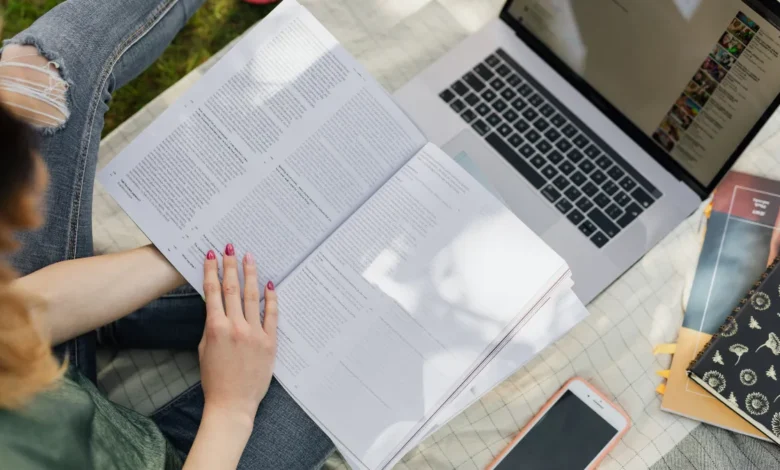

Hackers associados à Coreia do Norte estão a multiplicar ofertas de emprego falsas no sector das criptomoedas para obter acesso a carteiras digitais e desviar fundos, revelam novos dados de várias empresas de cibersegurança.

Método passa por LinkedIn e Telegram

Os atacantes contactam profissionais de blockchain através do LinkedIn ou Telegram, apresentando-se como recrutadores de empresas conceituadas, incluindo Bitwise Asset Management, Robinhood, Ripple Labs ou Kraken. Após breves conversas sobre funções e remuneração, os alvos recebem ligação para um site desconhecido onde devem realizar um teste técnico e gravar um vídeo. Esse passo obriga ao download de código malicioso que permite o roubo de chaves de acesso a carteiras de criptoativos.

O esquema, identificado anteriormente como “Contagious Interview” pela Palo Alto Networks, foi novamente atribuído a agentes norte-coreanos pelas empresas SentinelOne e Validin, com base em endereços IP e contas de e-mail ligadas a campanhas anteriores de Pyongyang.

Escala e impacto financeiro

Registos expostos inadvertidamente pelos próprios hackers mostram mais de 230 pessoas visadas entre janeiro e março deste ano, entre programadores, gestores e influenciadores. A Reuters entrevistou 25 especialistas e vítimas, que confirmam que a prática se tornou comum no ecossistema cripto.

Embora não exista um valor isolado para esta tática, estima-se que grupos norte-coreanos tenham subtraído pelo menos 1,34 mil milhões de dólares em criptomoedas em 2023, verba que, segundo órgãos dos EUA e da ONU, financia o programa de armamento do país.

Casos relatados e resposta das plataformas

Um gestor de produto norte-americano perdeu cerca de 1 000 dólares em ether e solana após cumprir o “teste” enviado por um suposto recrutador da Ripple. Outros, como o empreendedor de machine learning Olof Haglund, suspeitaram do pedido e terminaram a conversa antes de instalar o software.

LinkedIn afirma ter removido perfis falsos identificados; Robinhood garante ter bloqueado domínios associados ao golpe; o Telegram refere ter eliminado canais quando notificado. Mesmo assim, empresas como a Kraken continuam a receber alertas de candidatos ludibriados.

Alvo amplo e prevenção

Segundo a SentinelOne, os atacantes procuram “máxima amplitude”, abordando diariamente novos perfis. Especialistas recomendam confirmar a legitimidade do domínio de e-mail, recusar downloads externos e insistir em entrevistas via plataformas estabelecidas, como Zoom ou Google Meet.

A missão diplomática da Coreia do Norte junto das Nações Unidas não comentou as conclusões. Pyongyang nega regularmente envolvimento em roubos de criptomoedas.